INTERNET; Riesgos Y Consecuencias De Un Uso Inadecuado

Las nuevas tecnologías incorporan como parte de nuestra vida social y personal, acceso al mundo digital en cualquier parte. Ante ello, las nuevas generaciones conocen bien el uso de las TIC, incluso mejor que sus padres y profesores. De hecho, los niños y adolescentes se aproximan a Internet de un modo natural, viven ahí, están ahí, pasando mucho tiempo charlando con sus amigos, estudiando, escuchando música, etc.

INTERNET constituye una poderosa herramienta de comunicación. Sin embargo, como en la vida física, en Internet también hay peligros: hay personas que buscan aprovecharse de los demás, hay contenidos inapropiados para jóvenes, no todo lo que se dice en Internet es verdad, no todo el mundo es quien dice ser..., de hecho no suelen serlo.

8.1-Riesgos Tecnológicos

- Virus informático: Los Virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección.Su nombre lo adoptan de la similitud que tienen con los virus biológicos que afectan a los humanos, donde los antibióticos en este caso serían los programas Antivirus. Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como los del tipo Gusano informático (Worm), son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

-

Virus Troyano: El virus más temido por empresas y usuarios, conocido como caballo de Troya, es un tipo de software que tiene como objetivo infiltrarse, dañar una computadora o el sistema de información sin el consentimiento de su propietario. El virus troyano sigue siendo el malware (del inglés malicious software) más temido entre todos los de este tipo..Según Panda Security, una empresa española especializada en la creación de soluciones de seguridad informática, el malware también ha sido diseñado para robar información o hacerse con el control remoto de los ordenadores y terminales móviles. Los daños o violaciones de privacidad que puede causar este virus es el uso de la webcam sin permiso, borrar el disco, modificar la agenda de contactos, efectuar llamadas y enviar SMS, hasta geolocalizar al usuario por GPS.

- Spyware: El spyware o programa espía es un malware que recopila información de una computadora y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del computador.

- Gusano: Los gusanos informáticos pueden explotar errores de configuración de la red (por ejemplo, para copiarse a sí mismos en un disco totalmente accesible) o bien explotar agujeros de seguridad en el sistema operativo y las aplicaciones. Muchos gusanos utilizarán más de un método para reproducirse a través de las redes.

- SPAM:Se llama spam, correo basura o sms basura a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico. Otras tecnologías de internet que han sido objeto de correo basura incluyen grupos de noticias, usenet, motores de búsqueda, wikis, foros, blogs, también a través de popups y todo tipo de imágenes y textos en la web. El correo basura también puede tener como objetivo los teléfonos móviles (a través de mensajes de texto) y los sistemas de mensajería instantánea como por ejemplo Outlook, Lotus Notes, etc.

- Intrusos:Los intrusos informáticos, son archivos cuyo propósito es invadir la privacidad de tu computadora, posiblemente dejando daños y alterando el software del equipo. Entre ellos estan: los spyware, ect.ALGUN TIPO DE JAKERS'script-kiddies'. El nombre hace referencia a la forma habitual en que estos intrusos comprometen los sistemas que atacan, mediante el uso de herramientas desarrolladas por otros y que aprovechan indiscriminadamente contra todos los sistemas que encuentran.El referirse a ellos como 'kiddies' ('chavalines') hace una doble referencia a la edad que tienen habitualmente y a la condición mental que les lleva a realizar sus actos. La amenaza que representan es muy similar a la de los virus informáticos, con la salvedad de que podrían intentar aprovechar agujeros de seguridad mucho más recientes.

- Piratería:Con las últimas noticias sobre ataques informáticos con malware o ransomware parece que por fin hay quien se está tomando en serio los consejos sobre seguridad informática. Sin embargo, mantenerte a salvo de virus, piratas informáticos y otras amenazas no siempre es fácil.No hay truco definitivo para que no te entre un virus. Puedes seguir todas las recomendaciones de seguridad informática y pese a ello ser víctima de un ataque. Nadie está libre, ni siquiera las principales empresas del país. Y si no que se lo pregunten a Telefónica.

8.2-Riesgos Económicos

- Phishing y pharming:

Viene a significar "pescar, pescando incautos". Es una técnica que se basa en intentar engañar al usuario(ingeniería social), normalmente mediante un correo electrónico, diciéndole que pulse en un determinado enlace, para validar sus claves por tal motivo o tal otro.

El cuerpo del mensaje es lo de menos, lo importante es que el cliente haga click en el enlace que se le dice, para así llevarle a una página que él se cree que es de su banco o caja (porque la han simulado) y así, al poner allí obtener nuestros códigos de seguridad.

Si recibís un mensaje de estas características prácticamente seguro que hay gato encerrado, pero si tenéis alguna duda lo más sencillo es llamar por teléfono al banco para solicitar más información, por supuesto, no utilicéis el número de teléfono que viene en el propio mensaje.

|

De cualquier modo, también hay métodos para comprobar rápidamente si la página a la que nos han enlazado es realmente la del banco. Examina las siguientes imágenes que corresponden a páginas reales de bancos:

- La URL comienza con https://

- En la parte de abajo de nuestro navegador, cuando estamos en un sitio seguro, suele aparecer un candado, identificando que el sitio es seguro. Además, haciendo doble-click sobre el candado, se pueden ver las credenciales de seguridad del sitio.

Aquí tenéis algunos ejemplos de phishing:

|

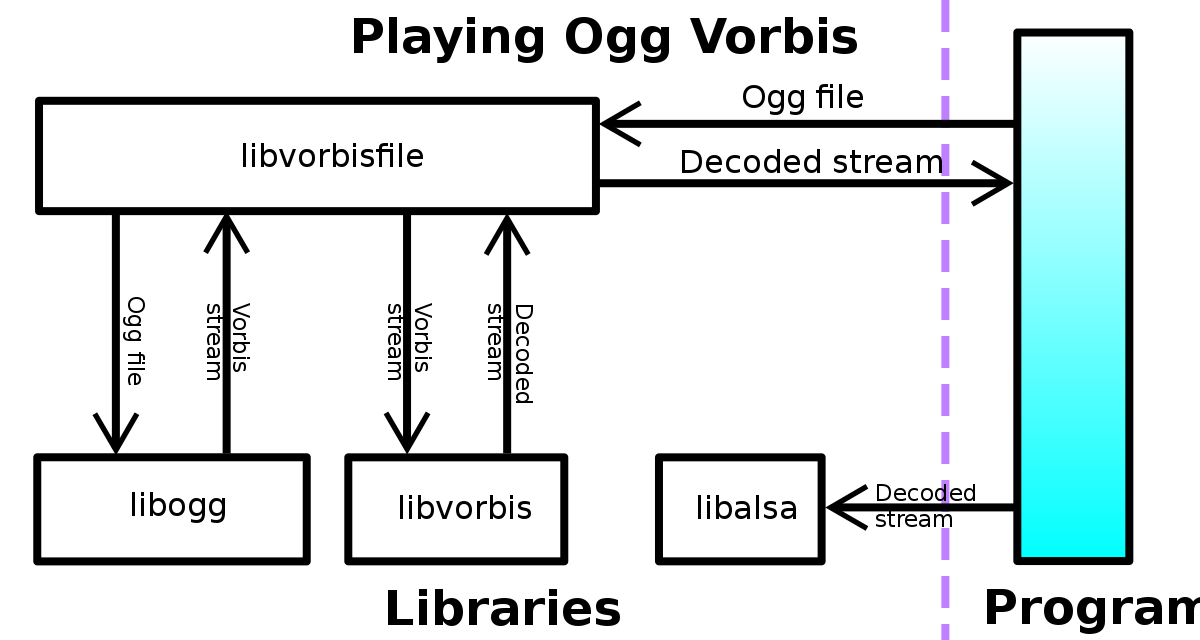

El pharming es más peligroso que el phishing, ya que es más difícil de descubrir. Se basa en redirigirnos a la página falsa del banco diseñada por lo ladrones de forma automática, es decir, sin que nosotros necesitemos pulsar ningún enlace. A continuación veremos como lo consiguen, para ello debemos estudiar primero lo que es una dirección IP, un dominio y un servidor DNS:

Cada vez que vosotros ponéis en vuestro navegador, una dirección (por ejemplo www.elmundo.es owww.microsoft.com/spain, ...), estos nombres que denominamos DOMINIOS no existen en Internet. En la red, lo que existen son las denominadas DIRECCIONES IP. Por decirlo en lenguaje coloquial: www.cloro.name es nuestro nombre, y la IP asociada sería nuestro número de teléfono.

|  |

Una dirección IP está formada por 4 números, separados por un punto (.) y cada uno de ellos puede tener un valor de 0-255 (ver el ejemplo de arriba). Hace una burrada de años se inventó el servicio DNS (Resolución de Nombres) porque es mucho más fácil que los usuarios nos aprendamos una dirección en lenguaje natural que en números.

Si queréis hacer la prueba, en vuestro navegador da igual que escribáis www.elmundo.es o que escribáis http://193.110.128.212 ; vais a ir al mismo sitio. Si ponemos este sitio en letras, alguien tiene que convertirlo a su dirección IP.

¿Quién hace esto?. Pues normalmente nuestro proveedor de servicios, es decir, con el que tenemos contratado el acceso a Internet. Como decíamos nuestro proveedor de servicios dispondrá de un ordenador que funcionará como Servidor DNS, en cuyo interior hay una base de datos en la que se relacionan los dominios (www.google.es) con las ip (64.233.183.104), puedes imaginar la cantidad de parejas de datos que puede contener dicho servidor, pero ¿Qué ocurre si hay un sitio Web que no se encuentra en dicho servidor?: No pasa nada, el servidor hace una llamada a los servidores DNS que tiene más cercanos hasta que encuentra lo que busca y además de dar respuesta al usuario guarda los nuevos datos, de esa forma, continuamente está aprendiendo.

Ahora bien, ¿Y si alguien accede a estos servidores DNS y modifica los datos que corresponden a tu banco?: La consecuencia puede ser que cuando intentes acceder a www.cajaduero.es o www.cajaespana.es realmente lo hagas a la página diseñada por los estafadores, y cuando teclees tus datos personales para acceder a los servicios ya se habrá culminado el engaño. Por esa razón siempre es importante comprobar que se trata de una página que utiliza el protocolo seguro (https) y que es una página cifrada (el candado), tal como vimos antes.

Pero hay otra forma de realizar dicha estafa, en los sistemas Windows, existe también, desde hace muchos años, una forma de agilizar el trabajo de los servidores DNS, ahorrándole algo de tiempo a nuestro proveedor. Se trata de un fichero del sistema llamado HOSTS. Cada vez que escribimos una dirección en nuestro navegador, lo primero que hace el sistema es comprobar si esa dirección (ese "host", en términos informáticos) está en el fichero hosts, y si es así, nuestro propio ordenador lee la dirección IP que le corresponde y nos enviará allí. Por lo tanto, los estafadores se pueden meter en nuestro ordenador para modificarnos este fichero a través de un virus o un troyano. De esta forma, cuando escribamos en nuestro navegador una dirección, estaremos yendo a otra sin saberlo.

|

A continuación, tenéis un fichero hosts por defecto. Como veis sólo hay una conversión de nombres, y es la que se denomina Localhost, es decir, nuestro propio ordenador. Esta dirección es genérica e interna de nuestro PC, y siempre se refiere a nuestra máquina.

- Fraude: El fraude informático consiste en la estafa o engaño que es realizado por medios cibernéticos a través de la utilización de un computador y/o vía Internet.

El fraude cibernético es cada vez más recurrente en el diario vivir de quienes tienen que realizar sus transacciones por Internet o utilizan de forma regular un ordenador, por ello se ha intentado establecer distintas medidas de seguridad para evitar la comisión de estos novedosos, pero muy perjudiciales ilícitos.

- Robo de información:

El robo de datos informáticos, ya se trate de robo de datos personales o de otra índole, independientemente del tipo de delito informático de que se trate, se producen como consecuencia de la falta de protección de esos datos que deben ser objeto de protección.

- Los datos que se contengan en ficheros informáticos, personales, bajo la protección de la Ley de Protección de Datos Personales, o de otra índole de datos privados, por ejemplo, datos relacionados con un proyecto empresarial, mediciones, estructuras, etc., que son privados, pero no entran dentro del ámbito de la Ley de Protección de Datos, pero que evidentemente, por el interés de la empresa que los desarrolla, también los debe de considerar de gran importancia y por consiguiente proteger y confidencializar.En la actualidad, en el siglo XXI en que nos encontramos, el uso de la informática, es algo consustancial con la propia dinámica de la vida moderna, hoy todo trabajo tiene que ver con las aplicaciones informáticas o se utiliza Internet para interrelacionarse entre las personas, bien de forma privada, como pública.Por ello, la protección de datos ha sido realizado tanto aplicando técnicas criptográficas, así como legislando sobre el uso de dichos datos personales, que han creado distintos organismos de protección, como en España es la Agencia de Protección de Datos, máximo órgano español para velar por la intimidad personal frente al abuso de las nuevas tecnologías, ha advertido de que, a no ser que se utilice un mecanismo de cifrado, debe asumirse que el correo electrónico no es seguro.

- puto el que lo lea

- 8.4 Aplicación de buenas prácticas de seguridad de la red Internet.

Configuración de cuentas y grupos de usuarios: Configuración de grupos y de usuarios. El Administrador de usuarios le permite visualizar, modificar, añadir y borrar los usuarios y gruposlocales. Para usar el Administrador de usuarios, debe estar ejecutando el sistema X Window y tener privilegios de root y tener el paquete RPM redhat-config-users instalado.

Cuentas de usuario y contraseñas: Una cuenta de usuario es una colección de información que indica al sistema operativo los archivos y carpetas a los que puede tener acceso un determinado usuario del equipo, los cambios que puede realizar en él y sus preferencias personales, como el fondo de escritorio o el protector de pantalla.

Grupos de usuarios: El sistema de administración de usuarios de Symphony utiliza grupos de usuarios. Esto permite a los administradores organizar los privilegios de seguridad de los usuarios como parte de Grupos. El administrador establece los privilegios de seguridad del grupo y asigna los usuarios a grupos.

2.-Manejo de software de seguridad en el equipo: El manejo de los software en el equipo es de importancia por su capacidad de proteger al equipo de cómputo de amenazas en la red. Es utilizado para poder proteger el equipo de amenazas que se pueden encontrar en la red u otros dispositivos

Actualizaciones automáticas se actualiza sin que el operador tenga que hacerlo por medio de una configuración son herramientas que permiten tener el equipo actualizado.

3.-Actualizaciones automáticas: Puede actualizar automática o manualmente los archivos de configuración para asegurarse de que los archivos de configuración contienen la información de seguridad de red más reciente.Los archivos de configuración actualizados ayudan a eliminar falsos positivos y a proteger el sistema de los últimos sitios maliciosos, botnets y otra actividad de Internet sospechosa.4.- Opciones de seguridad en los Navegadores: Seguridad del navegador es la aplicación de la seguridad de internet en el navegador web con la finalidad de proteger datos en red y sistemas computacionales de brechas de privacidad o malware.5.- Filtro antiphishing Firewall: En lo que a seguridad de nuestras herramientas informáticas se refiere, como así también en la constante protección de nuestra información personal, nunca son demasiados los esfuerzos que ponemos para evitar que nuestra PC sea infectada por un malware.6.- Antispyware: SUPERAntiSpyware es un software para Microsoft Windows que detecta y elimina spyware, adware, troyanos, rogue software, gusanos y rootkits. A pesar de su capacidad para detectar malware, el programa no está diseñado para reemplazar el antivirus.7.-Antispam: El antispam es lo que se conoce como método para prevenir el correo basura. Tanto los usuarios finales como los administradores de sistemas de correo electrónico utilizan diversas técnicas contra ello.8.5 Compartir archivos y carpetas de manera seguraAsignar permisos a usuarios: Para agregar usuarios en Business Central, el administrador de Office 365 de la empresa primero debe crear los usuarios en el centro de administración de Office 365. Para obtener más información, vea Agregar usuarios a Office 365 para empresas. Una vez que los usuarios se crean en Office 365, se pueden importar a la ventana de Usuarios en Business Central. A los usuarios se les asignan conjuntos de permisos según el plan asignado al usuario en Office 365. Para obtener información detallada acerca de las licencias, consulte la Guía de licencias de Microsoft Dynamics 365 Business Central. Después podrá asignar conjuntos de permisos a los usuarios para definir a qué objetos de base de datos y, por lo tanto, a qué elementos de la interfaz de usuario, tienen acceso y en qué empresas. Puede agregar usuarios a grupos de usuarios. Esto facilita asignar los mismos conjuntos de permisos a varios usuarios.2.-Asignar permisos a grupos: Puede asignar permisos desde diversos lugares del portlet de creación de informes. Hay dos espacios de nombres de seguridad, que difieren en función del escenario de instalación que elija. Para la instalación de Tivoli Common Reporting en un solo sistema, los espacios de nombres son Cognos y VMMProvider. Para instalación distribuida, VMMProvider no se instala y, en su lugar, se sustituye por el espacio de nombres que elija durante la configuración LDAP